Пользователям WordPress необходимо обновить свои сайты до версии 3.9.2, поскольку это – релиз безопасности. В соответствии с анонсом, 3.9.2 исправляет возможную проблему отказа в обслуживании при XML-обработке PHP. Баг был впервые обнаружен Ниром Голдшлагером из команды безопасности продуктов Salesforce.com и был исправлен Майклом Адамсом и Эндрю Нейсином из команды безопасности WordPress. Релиз был также скоординирован с командой безопасности Drupal.

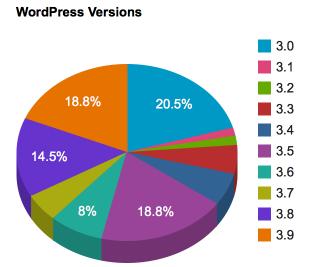

Поскольку уязвимость присутствует в версиях WordPress 3.5 — 3.9.1, некоторые сайты необходимо вручную обновить для того, чтобы установить защиту. Автоматические обновления для выпусков безопасности были введены в WordPress 3.7, вследствие чего пользователи версий 3.6 и 3.5 остаются потенциально уязвимыми. В соответствии со статистикой, приведенной на сайте WordPress.org, 26,8% всех WordPress-сайтов не обновляются автоматически. Среди этих сайтов 18,8% до сих пор используют WordPress 3.5.

WordPress 3.9.2 также включает в себя и некоторые другие обновления безопасности:

- Исправлено возможное, но маловероятное выполнение кода при обработке виджетов (по умолчанию, WordPress не затрагивается), обнаруженное Алексом Конча из команды безопасности WordPress.

- Предотвращено раскрытие информации через атаку XML объекта во внешней библиотеке GetID3, о чем предупредил Иван Новиков из ONSec.

- Добавлены меры защиты против брутфорс атак на CSRF токены, что отметил Дэвид Томашик из команды безопасности Google.

- Реализовано дополнительное усиление безопасности, как, к примеру, предотвращение кроссайтового скриптинга, который может быть инициирован только администраторами.

Вы можете обновиться прямо сейчас, перейдя в раздел Консоль – Обновления в бэкэнде WordPress. Сайты с настроенным автоматическим обновлением будут обновлены в течение 12 часов. Сайты, использующие WordPress 3.8.3 или 3.7.3, будут обновлены до 3.8.4 и 3.7.4 соответственно. Старые версии WordPress не поддерживаются, поэтому, пожалуйста, обновитесь до 3.9.2, чтобы стать сильнее и лучше.

Удивительно видеть, как команды безопасности WordPress и Drupal работают сообща для сохранения пользователей защищенными.

club762.ru

club762.ru

Можно просто удалить, переименовать или запретить внешний доступ к xmlrpc.php, он всё равно не используется, если не используется удаленная публикация.

Можно поступить и так, но это ломает ядро, и из-за этого некоторые плагины могут перестать нормально функционировать.

Не думаю. Я так и сделал давно.

«Можно просто удалить, переименовать или запретить внешний доступ к xmlrpc.php»

А после апдейта он опять появится? Некрасивое решение, на мой взгляд. Тогда уж лучше воспользоваться каким-нибудь плагином, который контролирует использование XMLRPC.

Как утверждают Sucuri, такие плагины не на 100% отключают XMLRPC. Люди из Sucuri советуют свой файрвол (http://cloudproxy.sucuri.net). Может быть, просто пиарят свое коммерческое предложение, не знаю, не тестировал.

К сожалению код не добавился целиком, система комментариев режет.

Можете скинуть ссылкой на картинку на любом обменнике. Код режется…

Добавляем в конце .htaccess http://i.imgur.com/p43vUGc.png

Обновления WP не затрагивают .htaccess

Но в принципе у меня 3.7.3 до 3.7.4 обновился сегодня.

Спасибо! То же самое произошло сегодня :) Пока они поддерживают эти версии, но в будущем, скорее всего, от поддержки откажутся.. И тогда придется уже думать, как быть дальше. Возможно, что придется тестировать на локальной сборке работоспособность, чтобы ничего не полетело при переходе на новую версию.

После того как вордпресс начал обновляться автоматически без вывода всяких сообщений, жить стало намного проще :)

Это точно. Заморочек намного меньше, особенно если сайтов несколько.

Дмитрий, а вы знаете что-нибудь про взлом сайтов на wordpress через загрузку картинок? Мой сайт взломали недавно, загрузив вебшелл в папку uploads, туда, где лежат картинки. wordpress в то время был версии 3.8.4. Конечно, теперь я всё обновила, но не знаю, ушла ли уязвимость, из-за которой произошел взлом.

Читаю у вас про уязвимости, которые удалены в версии 3.9.2, не вижу, чтобы что-то было про взлом через загрузку картинок. Хотя, может быть, я не все понимаю.

Вдруг и в версии wordpress 4.0 есть возможность взлома через загрузку файлов под видом картинок?

Через сам WP — вряд ли. Скорее всего, виновник — какой-то плагин, который имеет доступ к загрузке файлов. Рекомендую вам обновить все плагины и поменять пароль администратора на сайте. Ну и, чтобы на 100% защититься, обновить WP и поставить плагин, такой как Wordfence, чтобы он вам присылал уведомления обо всех изменениях с файлами сайта. Тем самым вы сможете оперативно отреагировать на взлом. Также в качестве хорошего варианта советую вам обратиться к хостинг-провайдеру, чтобы он проверил логи сервера, где расположен ваш сайт. Провайдер (если он, конечно, хороший) сможет идентифицировать, через какой плагин был загружен шелл. Хотя, я думаю, вы и сами способны понять, через какой плагин была произведена загрузка. Возможно, у вас стоит плагин для какой-нибудь расширенной загрузки файлов, причем старой версии.